Una nuova minaccia incombe sui domini Windows e le reti aziendali, una nuova tipologia di attacco nome in codice PetitPotam.

20 AGOSTO 2021 | Stando al report del team di 0patch, Microsoft non avrebbe corretto completamente la falla. Per tanto ha rilasciato una seconda patch non ufficiale per correggere la vulnerabilità.

Our blog post has been updated accordingly. PetitPotam micropatches remain free until Microsoft provides an appropriate official fix. https://t.co/gdqo6fXW3X

— 0patch (@0patch) August 19, 2021

Inoltre, stando ad alle segnalazioni degli esperti di sicurezza, alcuni ransomware starebbero prendendo di mira i server non aggiornati sfruttando la vulnerabilità PetitPotam.

11 AGOSTO 2021 | Dopo quella non ufficiale, è disponibile la patch di Microsoft con l’aggiornamento di sicurezza di agosto che corregge la vulnerabilità CVE-2021-36942 denominata PetitPotam.

Un utente malintenzionato non autenticato potrebbe chiamare un metodo sull’interfaccia LSARPC e costringere il controller di dominio ad autenticarsi su un altro server utilizzando NTLM. Questo aggiornamento della sicurezza blocca le chiamate API interessate OpenEncryptedFileRawA e OpenEncryptedFileRawW tramite l’interfaccia LSARPC.

7 AGOSTO 2021 | Dopo la scoperta della vulnerabilità, il team di 0patch ha rilasciato una patch non ufficiale per correggere la falla.

Free Micropatches for "PetitPotam" https://t.co/gdqo6fXW3X pic.twitter.com/hkL5fReIq7

— 0patch (@0patch) August 6, 2021

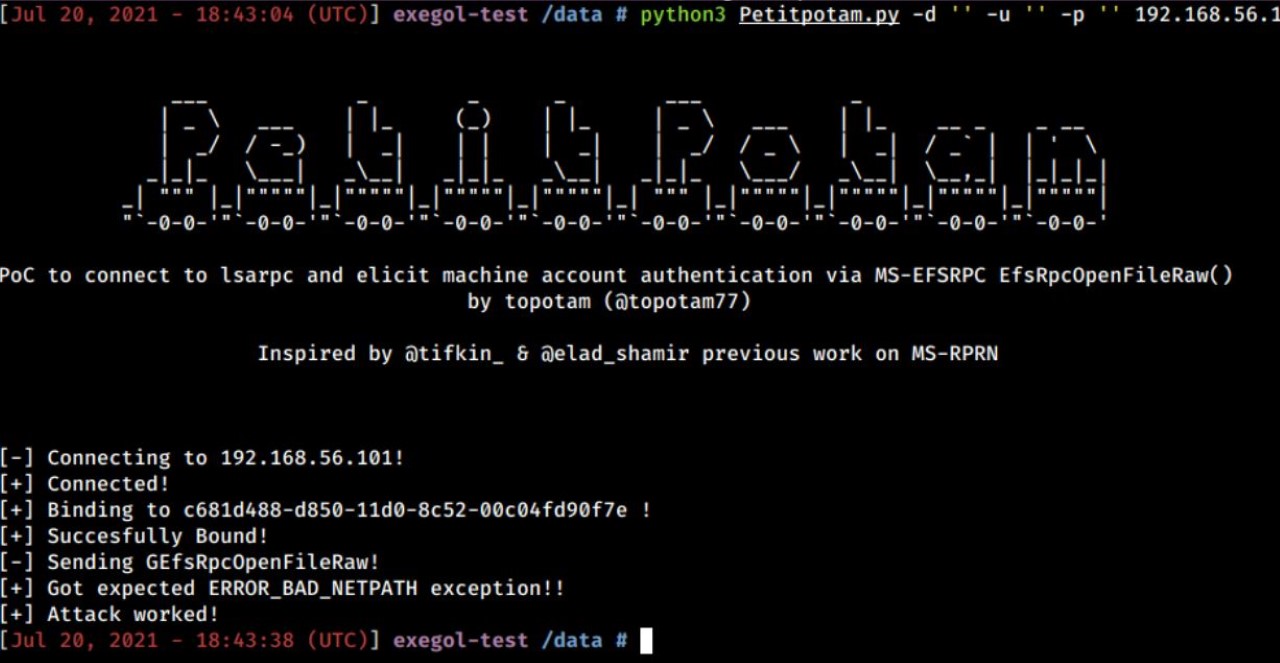

Attacco PetitPotam ai domini Windows

In questo caso non si tratta di una vulnerabilità, ma di uno sfruttamento di una funzionalità per effettuare un attacco ad un dominio Windows. PetitPotam è un nuovo metodo per condurre un attacco relay NTLM utilizzando il protocollo Microsoft Encrypting File System Remote per prendere il controllo di server Windows. Microsoft ha fatto sapere di essere a conoscenza del problema in un nuovo avviso di sicurezza, comunicando alcune istruzioni per gli amministratori di rete.

Microsoft è a conoscenza di PetitPotam che può essere potenzialmente utilizzato in un attacco ai controller di dominio Windows o ad altri server Windows. PetitPotam è un classico attacco di inoltro NTLM e tali attacchi sono stati precedentemente documentati da Microsoft insieme a numerose opzioni di mitigazione per proteggere i clienti. Ad esempio, vedere l’ Advisory Microsoft sulla sicurezza 974926.

Per prevenire attacchi di inoltro NTLM su reti con NTLM abilitato, gli amministratori di dominio devono garantire che i servizi che consentono l’autenticazione NTLM utilizzino protezioni come la protezione estesa per l’autenticazione (EPA) o funzionalità di firma come la firma SMB. PetitPotam sfrutta i server in cui Active Directory Certificate Services (AD CS) non è configurato con protezioni per gli attacchi di inoltro NTLM. Le mitigazioni delineate in KB5005413 istruiscono i clienti su come proteggere i propri server AD CS da tali attacchi.

Sei potenzialmente vulnerabile a questo attacco se l’autenticazione NTLM è abilitata nel tuo dominio e stai utilizzando Active Directory Certificate Services (AD CS) con uno dei seguenti servizi:

- Registrazione Web dell’autorità di certificazione

- Servizio Web di registrazione dei certificati

Il nuovo attacco scoperto riguarda le aziende e gli amministratori di Windows Server, Windows non sembrerebbe coinvolto. In ogni caso il consiglio è quello di mantenere il vostro sistema aggiornato.

Cosa ne pensate di questi nuovi problemi di sicurezza? Fateci sapere la vostra opinione nei commenti.

Articolo di Windows Blog Italia

Fonti | 1, 2