Sono state individuate delle gravi falle nelle CPU e riguardano i processori realizzati negli ultimi 10 anni. I fix stanno arrivando per Windows ma non sono indolore.

AGGIORNAMENTO 83 | Secondo un nuovo report, è stata scoperta una nuova vulnerabilità denominata Sinkclose che coinvolgerebbe i processori AMD a partire dal 2006. La vulnerabilità consentirebbe di eseguire codice all’interno del System Management Mode (SMM), permettendo di eludere antivirus e di resistere perfino alla formattazione dei PC. AMD sta già provvedendo a rilasciare il microcodice per correggere la falla – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 82 | Secondo un nuovo studio, è stato scoperto un nuovo tipo di attacco denominato Indirector, che coinvolgerebbe i processori Intel di dodicesima e tredicesima generazione. La vulnerabilità potrebbe essere utilizzata per rubare informazioni sensibili dalla CPU sfruttando le componenti hardware della CPU, IBP e BPB. Intel è al corrente della falla, tuttavia un’eventuale mitigazione potrebbe portare a un calo di prestazioni fino al 50 %.

AGGIORNAMENTO 81 | Scoperto un nuovo exploit della vulnerabilità CVE-2022-0001 Spectre V2, già nota dal 2022, che sfrutta la Branch History Injection (BHI) e affligge nuovamente le CPU di Intel. Microsoft ha prontamente rilasciato una modifica dei registri applicabile manualmente, che però potrebbe causare una perdita di prestazioni.

AGGIORNAMENTO 80 | Secondo un nuovo studio, è stato scoperto un nuovo tipo di attacco denominato ZenHammer che coinvolgerebbe i processori AMD e in particolare le CPU Zen. La vulnerabilità esporrebbe ad attacchi Rowhammer su memorie DDR4 e DDR5. AMD ha fatto sapere che provvederà a rilasciare il microcodice per correggere la falla entro la fine dell’anno – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 79 | Scoperte quattro vulnerabilità dei processori AMD, legate all’interfaccia SPI che prendono di mira i processori dalla serie 3000 a quelli più recenti. AMD ha fatto sapere che ha già provveduto a rilasciare una versione aggiornata del BIOS – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 78 | Scoperta una nuova vulnerabilità CVE-2023-23583 che affligge i processori Intel di decima, undicesima, dodicesima e tredicesima generazione, che esporrebbero a un rischio di escalation dei privilegi, furto di dati e DoS. Intel ha già comunicato che la correzione è già disponibile con il rilascio del microcodice disponibile tramite nuovi firmware per il BIOS e aggiornamento del sistema operativo.

AGGIORNAMENTO 77 | Stando a un nuovo report, è emerso che il fix per la nuova vulnerabilità Zenbleed delle CPU AMD Ryzen scoperta in precedenza potrebbe comportare una perdita di prestazioni con picchi fino al 15 %. Fortunatamente il calo sembrerebbe interessare solo applicativi per la codifica e il rendering, risparmiando altri programmi e giochi. Le patch dovrebbero arrivare entro l’autunno.

AGGIORNAMENTO 76 | Dopo la scoperta nei giorni scorsi, Microsoft e Intel hanno rilasciato un nuovo aggiornamento cumulativo per Windows con la patch che risolve la vulnerabilità CVE-2022-40982, conosciuta come Downfall – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 75 | Sono state scoperte due nuove vulnerabilità potenzialmente pericolose per i processori Intel e AMD più recenti, denominate rispettivamente Downfall e Inception, riguardanti entrambe una potenziale perdita di dati durante il processo di esecuzione transitoria. Intel e AMD hanno già iniziato a rilasciare un microcodice per mitigare la falla, per tanto è consigliabile installare gli ultimi aggiornamenti di sicurezza.

AGGIORNAMENTO 74 | Secondo un nuovo studio, è stato scoperto un nuovo tipo di attacco denominato Zenbleed che coinvolgerebbe i processori AMD e in particolare le CPU Zen 2 di cui fanno parte le serie EPYC e Ryzen 3000/4000/5000. La vulnerabilità esporrebbe a una perdita di dati e informazioni sensibili come chiavi di crittografia e accessi degli utenti. AMD ha fatto sapere che provvederà a rilasciare il microcodice per correggere la falla entro la fine dell’anno – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 73 | Sono state scoperte quattro nuove vulnerabilità CVE-2022-21123, CVE-2022-21125, CVE-2022-21127, CVE-2022-21166 della Memory Mapped I/O che affliggono i processori Intel, e che esporrebbero a un rischio di perdita di dati dalle macchine virtuali. Intel e Microsoft hanno già rilasciato i correttivi con gli aggiornamenti KB5019180, KB5019177, KB5019178 – al momento installabili solo manualmente.

AGGIORNAMENTO 72 | Stando a un nuovo report, sarebbe stata scoperta una nuova vulnerabilità variante di Spectre V2, della quale sarebbero affetti i processori AMD. AMD ha fatto sapere che ha già provveduto a rilasciare una versione del suo microcodice ai produttori, che dovrebbero aver rilasciato la patch di sicurezza questo mese – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 71 | Due nuovi studi hanno scoperto due nuove vulnerabilità potenzialmente pericolose per i processori Intel e AMD di ultima generazione, denominate rispettivamente Æpic e Squip, entrambe a livello di hardware. Intel ha iniziato a rilasciare un microcodice per mitigare la falla, mentre AMD non lo reputa necessario.

AGGIORNAMENTO 70 | Secondo un nuovo studio è stata scoperto un nuovo tipo di attacco denominato Retbleed che coinvolgerebbe i processori AMD e Intel e sarebbe in grado di bypassare la mitigazione delle vulnerabilità Retpoline rilasciata in precedenza, rendendoli quindi nuovamente vulnerabili. AMD e Intel hanno già pubblicato delle soluzioni temporanee per mitigare la nuova falla.

AGGIORNAMENTO 69 | Stando a un nuovo report, sarebbe stata scoperta una nuova vulnerabilità variante di Spectre V2 e denominata BHI, BHB o BTI della quale sarebbero affette tutte le CPU di Intel, AMD e ARM, anche le più recenti. La buona notizia è che al momento non sarebbero noti degli exploit. La brutta notizia è che, come accaduto in passato, il fix per la nuova vulnerabilità potrebbe significare una perdita di prestazioni con picchi fino al 30 %.

AGGIORNAMENTO 68 | Sono state scoperte le due nuove vulnerabilità CVE-2021-0157 e CVE-2021-0146 che affliggono i processori Intel di decima, undicesima e precedenti generazioni, che esporrebbero a un rischio di escalation dei privilegi. Intel ha già comunicato che la correzione è in arrivo con il rilascio di nuovi firmware per il BIOS per le configurazioni interessate.

AGGIORNAMENTO 67 | Un’altra vulnerabilità affligge i processori AMD. In un nuovo studio dei ricercatori, sarebbe stata individuata una vulnerabilità nel driver del chipset, potenzialmente pericolosa per i processori. I chipset coinvolti sono B350, A320, X370, X399, B450, X470, X570, B550, A520, TRX40 e WRX80. Microsoft e AMD hanno già risolto il problema con il rilascio della patch AMD PSP driver 5.17.0.0 su Windows Update.

AGGIORNAMENTO 66 | Stando a un nuovo studio dei ricercatori, sarebbe stata individuata una vulnerabilità simile a Meltdown, potenzialmente pericolosa per i processori Zen+ e Zen 2 di AMD (Ryzen 2000, 3000 e 4000), conosciuta dal 2020. Da quanto appreso, AMD non rilascerà un aggiornamento del microcodice per non limitare le prestazioni dei suoi processori, ma invita gli sviluppatori di software a includere i correttivi necessari.

AGGIORNAMENTO 65 | In un nuovo studio, alcuni ricercatori avrebbero individuato tre nuove vulnerabilità, varianti di Spectre, potenzialmente pericolose per i processori Intel, AMD e ARM. Queste ultime sarebbero immuni alle mitigazioni messe in atto dai produttori di CPU in questi anni ed eventuali patch potrebbero peggiorare ulteriormente le prestazioni sui sistemi interessati.

AGGIORNAMENTO 64 | Stando a un nuovo report, la vulnerabilità dei processori Spectre scoperta nel 2018 sarebbe tutt’ora pericolosa, nonostante le numerose patch di sicurezza rilasciate per mitigarla. Un nuovo exploit pubblicato online potrebbe rappresentare un problema sui PC non aggiornati regolarmente.

AGGIORNAMENTO 63 | Microsoft ha rilasciato il KB4589212 con le ultime patch per le vulnerabilità scoperte su Windows 10 2004/20H2 e le precedenti versioni con i processori Intel più recenti.

AGGIORNAMENTO 62 | Scoperta una nuova vulnerabilità denominata TrickBoot, basata sul noto malware TrickBot, che prende di mira UEFI in alcune configurazioni con i processori Intel più recenti – trovate maggiori dettagli a questo indirizzo.

La ricerca in collaborazione tra Advanced Intelligence (AdvIntel) ed Eclypsium ha scoperto che il famigerato malware TrickBot ora ha funzionalità progettate per ispezionare il firmware UEFI / BIOS dei sistemi mirati. Questa nuova funzionalità, che abbiamo soprannominato “TrickBoot”, fa uso di strumenti pensati per controllare i dispositivi alla ricerca di vulnerabilità ben note che possono consentire agli aggressori di leggere, scrivere o cancellare il firmware UEFI / BIOS di un dispositivo.

AGGIORNAMENTO 61 | Microsoft ha rilasciato il KB4589212 con sette patch per nuove vulnerabilità su Windows 10 2004/20H2 e le precedenti versioni con alcuni processori Intel delle precedenti generazioni.

AGGIORNAMENTO 60 | Microsoft ha rilasciato il KB4558130 con una nuova patch per Windows 10 2004 e le precedenti versioni con i processori Intel più recenti.

AGGIORNAMENTO 59 | Scoperta una nuova vulnerabilità dei processori AMD, legata al firmware UEFI gestito con Agesa, che prende di mira i processori lanciati tra il 2016 e il 2019. AMD ha fatto sapere che ha già provveduto a rilasciare una versione del suo microcodice ai produttori questo mese – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 58 | Sarebbe stata scoperta una nuova vulnerabilità, evoluzione di CacheOut e denominata SGAxe, che prende di mira i processori Intel dotati di tecnologia SGX (Software Guard Xtension), dalla sesta alla nona generazione. Intel è già al corrente di questa nuova falla e sta lavorando a una patch – trovate maggiori dettagli a questo e a quest’altro indirizzo.

AGGIORNAMENTO 57 | Microsoft ha rilasciato un nuovo update di KB4497165 con una nuova patch di Windows 10 1903 e 1909 per i processori Intel con fix per alcune vulnerabilità scoperte in precedenza.

AGGIORNAMENTO 56 | Sono state scoperte due nuove vulnerabilità Collide+Probe e Load+Reload dei processori AMD prodotti tra il 2011 e il 2019. AMD è già al corrente del potenziale problema di sicurezza e ha promesso delle patch correttive in arrivo – maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 55 | Scoperta una nuova vulnerabilità non risolvibile dei processori Intel degli ultimi cinque anni – trovate maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 54 | È stata scoperta una nuova vulnerabilità CVE-2020-0549, denominata CacheOut, che colpisce i processori Intel, esclusi quelli prodotti dal 2019, che mette a rischio i dati contenuti nella cache della CPU – trovate maggiori dettagli a questo indirizzo. Intel ha già comunicato che una patch è in arrivo con i prossimi aggiornamenti insieme a una terza patch per la vulnerabilità ZombieLoad.

AGGIORNAMENTO 53 | Intel e Microsoft con il primo aggiornamento cumulativo del 2020 hanno rilasciato sei nuove patch per altrettante vulnerabilità scoperte, di cui una abbastanza grave che interessa la funzione VTune dei processori – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 52 | Microsoft e Intel hanno rilasciato un nuovo aggiornamento cumulativo per Windows con le patch per i processori Intel per due nuove vulnerabilità: CVE-2019-11135, conosciuta come ZombieLoad 2, e CVE-2019-1429 – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 51 | Negli scorsi giorni sarebbe stata scoperta una nuova vulnerabilità, variante di Spectre V1, denominata SWAPGS Attack che riguarderebbe i processori Intel, AMD e ARM. Microsoft ha già rilasciato una patch per questa nuova falla con l’aggiornamento cumulativo del 9 luglio – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 50 | Microsoft ha rilasciato nuovi update di KB4465065, KB4346084, KB4346085, KB4346086 e KB4346087 con nuove patch di Windows 10 per i processori Intel con fix per le vulnerabilità Spectre V3a e V4 e Foreshadow.

AGGIORNAMENTO 49 | È stata scoperta una nuova vulnerabilità denominata ZombieLoad simile a Meltdown, Spectre e Foreshadow, che colpisce tutti i processori Intel dal 2011. Microsoft e Intel hanno già provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows con le patch per i processori Intel che sistemano le vulnerabilità. Maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 48 | Microsoft ha abilitato automaticamente Retpoline su Windows 10 October 2018 Update con i processori supportati. Maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 47 | Microsoft ha aggiunto altri processori alla lista di quelli che hanno ricevuto gli aggiornamenti KB4465065, KB4346084, KB4346085, KB4346086 e KB4346087 con le nuove patch di Windows 10 per i processori Intel con fix per le Spectre V3a e V4 e Foreshadow. Aggiunto il supporto ai più recenti processori Atom, Pentium e Celeron.

AGGIORNAMENTO 46 | Microsoft ha rilasciato nuovi update di KB4465065, KB4346084, KB4346085, KB4346086 e KB4346087 con nuove patch di Windows 10 per i processori Intel con fix per le Spectre V3a e V4 e Foreshadow.

AGGIORNAMENTO 45 | Disponibile la guida per abilitare subito Retpoline su Windows 10 October 2018 Update sui i processori supportati in quest’altro articolo.

AGGIORNAMENTO 44 | Con l’ultimo aggiornamento cumulativo di Windows 10 October 2018 Update, Microsoft ha finalmente attivato il supporto alle istruzioni Retpoline, annunciate lo scorso ottobre, in grado di migliorare le performance in presenza delle patch per la vulnerabilità Spectre V2. Nel corso dei prossimi mesi verranno abilitate automaticamente su tutti i PC con a bordo Windows 10 October 2018 Update e successivi – maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 43 | Microsoft ha rilasciato nuovi update di KB4465065, KB4346084, KB4346085, KB4346086 e KB4346087, con nuove patch di Windows 10 per i processori Intel con fix per le Spectre V3a e V4 e Foreshadow.

AGGIORNAMENTO 42 | Microsoft ha rilasciato nuovi update di KB4465065, KB4346084, KB4346085, KB4346086, KB4346087 e KB4346088, con nuove patch di Windows 10 per i processori Intel con fix per le Spectre V3a e V4 e Foreshadow.

AGGIORNAMENTO 41 | La storia infinita: dei ricercatori hanno scoperto sette nuove vulnerabilità, varianti di Spectre e Meltdown, potenzialmente pericolose per i processori Intel, AMD e ARM – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 40 | I processori Intel non trovano pace: una nuova vulnerabilità scoperta e denominata PortSmash prende di mira le CPU dotate di hyperthreading, in particolare appartenenti alla famiglia Skylake e Kaby Lake. Intel sarebbe già al corrente di questa nuova vulnerabilità non collegata a quelle precedenti – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 39 | In un intervento su Twitter di uno dei membri del team di sviluppo del kernel di Windows, sembrerebbe che la prossima versione di Windows (19H1) sarà meno affetta dai rallentamenti del PC dovuti ai fix della vulnerabilità Spectre v2.

Yes, we have enabled retpoline by default in our 19H1 flights along with what we call "import optimization" to further reduce perf impact due to indirect calls in kernel-mode. Combined, these reduce the perf impact of Spectre v2 mitigations to noise-level for most scenarios. https://t.co/CPlYeryV9K

— Mehmet Iyigun (@mamyun) October 18, 2018

AGGIORNAMENTO 38 | Microsoft ha aggiunto altri processori alla lista di quelli che hanno ricevuto gli aggiornamenti KB4346084, KB4346085, KB4346086, KB4346087 e KB4346088 con nuovi fix per Spectre.

AGGIORNAMENTO 37 | In aggiunta agli aggiornamenti cumulativi che hanno portato fix per le vulnerabilità durante questi mesi, nelle sorse ore Microsoft ha rilasciato gli update KB4346084, KB4346085, KB4346086, KB4346087 e KB4346088, delle nuove specifiche patch di Windows 10 per i processori Intel con fix per tutte le varianti di Spectre finora conosciute.

AGGIORNAMENTO 36 | Come promesso in precedenza, Microsoft ha provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows con le patch di agosto per i processori Intel che sistemano le vulnerabilità Foreshadow legate alla tecnologia SGX, variante di Spectre, e altri fix anche per i processori AMD – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 35 | Secondo alcune fonti sarebbero state scoperte due nuove varianti di Spectre, 1.1 e 1.2. Intel, ARM e AMD sarebbero già al corrente delle nuove vulnerabilità e prossimamente potrebbero rilasciare una patch per i loro processori.

AGGIORNAMENTO 34 | Negli scorsi giorni sarebbe stata riconosciuta una nuova vulnerabilità simile ma meno grave di Meltdown e Spectre e che colpirebbe il Lazy FP State Restore dei processori Core e Xeon. Microsoft e Intel sarebbero già al corrente delle nuove vulnerabilità e dovrebbero rilasciare una patch prossimamente – trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 33 | Come promesso in precedenza, Microsoft ha provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows con le patch per i processori Intel che sistemano le vulnerabilità di Spectre V4 – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 32 | In accordo con le precedenti indiscrezioni circa Spectre NG, Intel ha riconosciuto la nuova variante 4 di Spectre, assicurando che sono in arrivo gli appositi correttivi tramite le consuete patch. La nuova vulnerabilità riguarda i processori Intel ma anche AMD e ARM.

AGGIORNAMENTO 31 | Come preannunciato da Intel a febbraio, Microsoft si appresta a rilasciare un nuovo fix che conterrà le patch Intel specifiche per i processori di sesta, settima, ottava generazione e altre versioni precedenti per le note vulnerabilità. L’aggiornamento può essere scaricato da questo indirizzo e installato manualmente.

AGGIORNAMENTO 30 | Secondo alcune fonti sarebbero state scoperte ben otto nuove falle, già ribattezzate come Spectre NG (next generation) – di cui quattro gravi. Intel sarebbe già al corrente delle nuove vulnerabilità e potrebbe rilasciare una patch entro maggio.

AGGIORNAMENTO 29 | Come promesso in precedenza, Microsoft ha provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows 10 con altri fix per i processori AMD – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 28 | Intel ha finalmente pubblicato la lista definitiva delle famiglie di processori che non riceveranno aggiornamenti per le vulnerabilità Spectre e Meltdown. Tra questi figurano molti processori delle serie Core 9xx, Core 2, Pentium e Celeron – trovate l’elenco completo dei processori tagliati fuori (indicati con la dicitura stopped) a questo indirizzo.

AGGIORNAMENTO 27 | AMD ha annunciato che nelle prossime settimane sono in arrivo dei fix per le ulteriori vulnerabilità scoperte, che riguardano i processori Ryzen e Epyc – trovate maggiori informazioni a questo indirizzo.

AGGIORNAMENTO 26 | Intel ha confermato che i nuovi processori di ottava generazione in arrivo nella seconda metà del 2018 avranno una protezione hardware contro questo tipo di vulnerabilità – trovate maggiori informazioni a questo indirizzo.

AGGIORNAMENTO 25 | Come promesso in precedenza, Microsoft ha provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows 10 con le patch per i processori SkyLake, Kaby lake e Coffe Lake – maggiori dettagli in quest’altro articolo. Sono stati rilasciati nuovi fix per la vulnerabilità Meltdown anche per Windows 7 e 8.1 – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 24 | Negli scorsi giorni sarebbe stata scoperta una nuova vulnerabilità variante di Spectre che riguarderebbe solamente i processori Intel dotati di tecnologia SGX (Software Guard Xtension), vale a dire i più recenti a partire dalla famiglia SkyLake. Intel è già al corrente di questa nuova falla. Trovate maggiori dettagli a questo indirizzo.

AGGIORNAMENTO 23 | Microsoft si appresta a rilasciare un nuovo fix che conterrà le patch Intel specifiche per i processori di sesta generazione (SkyLake) per le note vulnerabilità. L’aggiornamento può essere scaricato da questo indirizzo e installato manualmente.

AGGIORNAMENTO 22 | In una nuova recente comunicazione, Intel ha annunciato che sta già provvedendo a fornire ai suoi partner una nuova patch per le vulnerabilità anche sui processori di settima e ottava generazione (Kaby-Lake e Coffee-Lake).

AGGIORNAMENTO 21 | In una nuova comunicazione delle scorse ore, Intel ha annunciato che sta già provvedendo a fornire ai suoi partner una nuova patch per le vulnerabilità sui processori di sesta generazione (SkyLake).

AGGIORNAMENTO 20 | Come promesso in precedenza, Microsoft ha provveduto a rilasciare un nuovo aggiornamento cumulativo per Windows 10 con altri fix per processori Intel e AMD – maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 19 | Microsoft si appresta a rilasciare un nuovo fix che correggerà i problemi causati dalla patch di Intel per la vulnerabilità, causa di riavvii su molti PC. L’aggiornamento può essere scaricato da questo indirizzo e installato manualmente.

AGGIORNAMENTO 18 | Durante una conferenza, il nuovo CEO di Intel ha dichiarato che i prossimi processori saranno immuni dalle vulnerabilità Spectre e Meltdown.

AGGIORNAMENTO 17 | In una nuova comunicazione delle scorse ore, Intel invita tutti i possessori di PC affetti dalle vulnerabilità a evitare di installare le attuali patch e firmware rilasciati. Il produttore ha annunciato che sta già provvedendo a fornire ai suoi partner una nuova soluzione che permetta di evitare ulteriori problemi (come i riavvii improvvisi).

AGGIORNAMENTO 16 | Microsoft ha rilasciato un nuovo aggiornamento di sicurezza anche per Windows 10 32-Bit, che va ad aggiungersi al fix rilasciato lo sorso 3 gennaio.

AGGIORNAMENTO 15 | In una nuova comunicazione, Intel ha ammesso che, in seguito ai fix delle vulnerabilità, in alcuni frangenti il calo di performance dei propri processori può toccare punte del 25 % e che sono probabili riavvii improvvisi.

AGGIORNAMENTO 14 | È disponibile al download un nuovo tool per effettuare il test delle vulnerabilità di Spectre e Meltdown – trovate maggiori dettagli in quest’altro articolo.

AGGIORNAMENTO 13 | Microsoft ha rilasciato un nuovo aggiornamento di sicurezza anche per Windows 10 col fine di risolvere i problemi di boot sui PC dotati di processore AMD (conseguenti al rilascio del fix relativo alla vulnerabilità Spectre).

AGGIORNAMENTO 12 | Microsoft ha rilasciato due nuovi aggiornamenti di sicurezza per Windows 7 e Windows 8.1 col fine di risolvere i problemi di boot sui PC dotati di processore AMD (conseguenti al rilascio del fix relativo alla vulnerabilità Spectre).

AGGIORNAMENTO 11 | Anche AMD dice la sua circa il bug Spectre, riconoscendo la presenza della vulnerabilità anche nei propri processori. A questo proposito il produttore ha annunciato che sta lavorando con i propri partner per rilasciare delle patch specifiche. AMD ha comunicato che sta anche lavorando con Microsoft per ripristinare il rilascio del fix tramite Windows Update.

AMD will make optional microcode updates available to our customers and partners for Ryzen and EPYC processors starting this week. We expect to make updates available for our previous generation products over the coming weeks. These software updates will be provided by system providers and OS vendors; please check with your supplier for the latest information on the available option for your configuration and requirements.

We expect this issue to be corrected shortly and Microsoft should resume updates for these older processors by next week.

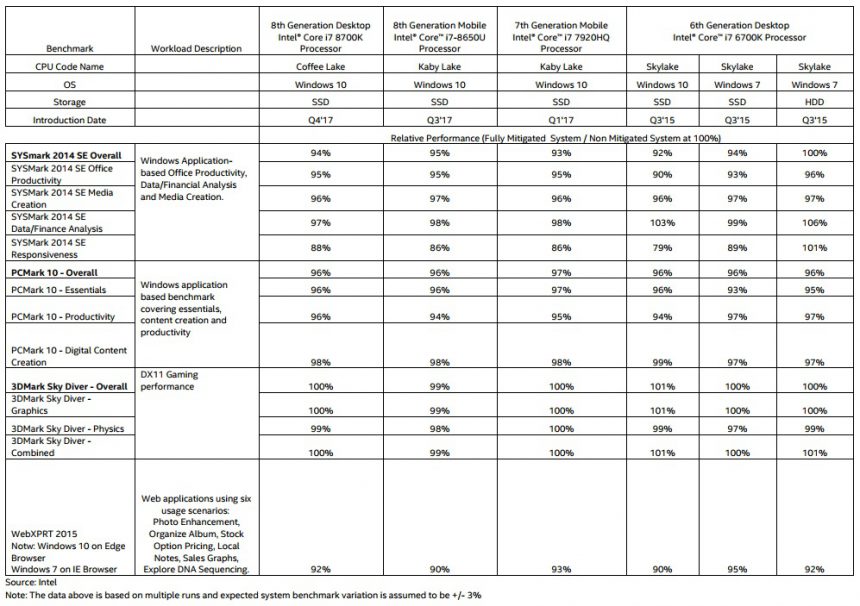

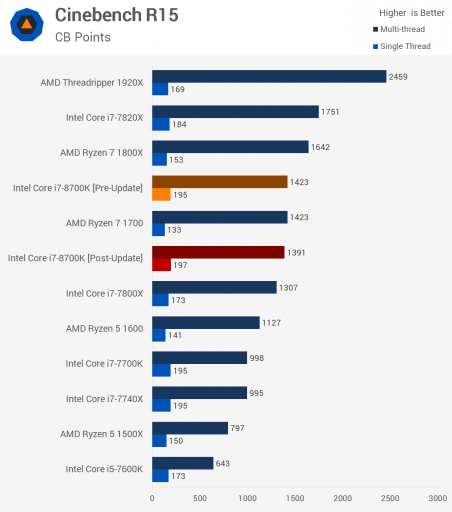

AGGIORNAMENTO 10 | Dopo Microsoft, anche Intel ha finalmente deciso di rilasciare un chiarimento ufficiale in merito al calo di performance dei propri processori in seguito al fix delle vulnerabilità Spectre e Meltdown. Ecco una tabella che riporta i risultati dei test condotti sulle ultime generazioni di processori Intel Core.

AGGIORNAMENTO 9 | Microsoft ha rilasciato un ulteriore chiarimento in merito alla mancata distribuzione della patch di sicurezza contente il fix correttivo per le due vulnerabilità. Nel caso aveste un antivirus installato e non aveste ricevuto l’aggiornamento in questione occorre verificare che sia presente questa chiave di registro:

Key=”HKEY_LOCAL_MACHINE” Subkey=”SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat” Value=”cadca5fe-87d3-4b96-b7fb-a231484277cc” Type=”REG_DWORD”

Data=”0x00000000”

In caso contrario, in assenza della chiave di registro soprastante, Microsoft ribadisce non si riceverà nessuna patch di sicurezza.

AGGIORNAMENTO 8 | Microsoft ha deciso di dare un chiarimento ufficiale circa le vulnerabilità Spectre e Meltdown che ha colpito tutte le piattaforme facendo luce anche sugli effettivi cali di performance dei device in seguito al fix correttivo. Stando alle parole di Microsoft con Windows 10 non risulterebbero cali di prestazioni nei PC più recenti e possibili lievi diminuzioni con la famiglia di processori Haswell o precedenti. I cali si fanno più importanti con Windows 7 e Windows 8 dove in presenza di macchine datate potrebbe essere piuttosto vistosi. Per altri dettagli vi rimandiamo alla comunicazione ufficiale.

- With Windows 10 on newer silicon (2016-era PCs with Skylake, Kabylake or newer CPU), benchmarks show single-digit slowdowns, but we don’t expect most users to notice a change because these percentages are reflected in milliseconds.

- With Windows 10 on older silicon (2015-era PCs with Haswell or older CPU), some benchmarks show more significant slowdowns, and we expect that some users will notice a decrease in system performance.

- With Windows 8 and Windows 7 on older silicon (2015-era PCs with Haswell or older CPU), we expect most users to notice a decrease in system performance.

- Windows Server on any silicon, especially in any IO-intensive application, shows a more significant performance impact when you enable the mitigations to isolate untrusted code within a Windows Server instance. This is why you want to be careful to evaluate the risk of untrusted code for each Windows Server instance, and balance the security versus performance tradeoff for your environment.

AGGIORNAMENTO 7 | Il fix rilasciato da Microsoft crea diversi problemi di avvio agli utenti con i processori AMD Athlon X2. Alcuni chipset AMD non sono conformi alla documentazione fornita in precedenza durante lo sviluppo del fix per le vulnerabilità Spectre e Meltdown. Per impedire ulteriori problemi, Microsoft sospende temporaneamente il rilascio dell’aggiornamento per i processori AMD incriminati. Maggiori informazioni sono disponibili a questo indirizzo.

AGGIORNAMENTO 6 | Un’interessante analisi condotta da Techspot attraverso alcuni test benchmark ha messo in evidenza come la riduzione di prestazioni dopo il fix sia in realtà molto contenuta e, nella maggior parte dei frangenti di utilizzo, impercettibile, confermando quanto dichiarato anche da Intel.

AGGIORNAMENTO 5 | Anche Intel ha comunicato di aver iniziato a rilasciare update di patch e firmware per i device dotati dei propri processori e di raggiungere il 90 % di quelli prodotti negli ultimi cinque anni entro la prossima settimana.

Intel has already issued updates for the majority of processor products introduced within the past five years. By the end of next week, Intel expects to have issued updates for more than 90 percent of processor products introduced within the past five years. In addition, many operating system vendors, public cloud service providers, device manufacturers and others have indicated that they have already updated their products and services.

AGGIORNAMENTO 4 | Anche Microsoft ha rilasciato un proprio tool ufficiale per verificare l’eventuale vulnerabilità del proprio PC. Maggiori informazioni e il download sono disponibili a questo indirizzo.

AGGIORNAMENTO 3 | Se aveste già apportato il fix rilasciato da Microsoft, grazie allo strumento 3DMark Advanced Edition è possibile eseguire dei benchmark prima e dopo l’aggiornamento correttivo per verificare un’eventuale diminuzione delle prestazioni del PC.

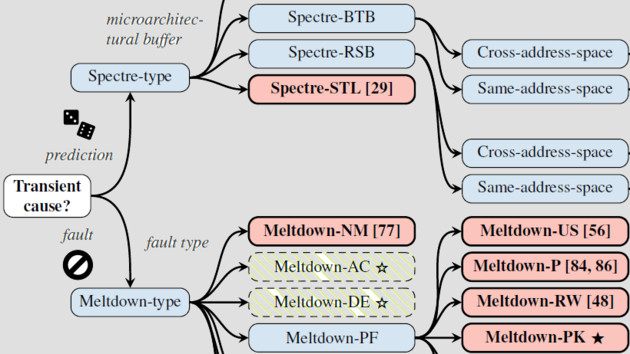

AGGIORNAMENTO 2 | Intel ha rilasciato un comunicato stampa, disponibile integralmente a questo indirizzo, con una dichiarazione ufficiale in merito alla vicenda. La vulnerabilità non riguarda solo i processori Intel, ma anche quelli della concorrenza (AMD, ARM Holdings). Meltdown e Spectre sono i nomi delle due vulnerabilità in oggetto scoperte, tra gli altri, dai ricercatori di Google Project Zero. Il primo attacco consente a un programma di accedere alla memoria (ovvero ai dati) di altri programmi e/o del sistema operativo stesso; il secondo attacco ha conseguenze simili, ma metodologie diverse: inganna altre applicazioni, anche quelle prive di errori, per poter accedere ai loro dati.

Le recenti notizie secondo cui questi exploit sono causati da un “bug” o una “falla” e sono unicamente legati ai prodotti Intel sono scorrette. In base alle analisi fino a questo momento, molti tipi di dispositivi – con processori di aziende differenti e sistemi operativi – sono suscettibili a questi exploit.

Intel è impegnata nel garantire la sicurezza dei prodotti e dei clienti e sta lavorando a stretto contatto con molte altre aziende tecnologiche tra cui AMD, ARM Holdings e diversi fornitori di sistemi operativi per sviluppare un approccio a livello industriale per risolvere questo problema in modo rapido e costruttivo. Intel ha iniziato a fornire aggiornamenti software e firmware per mitigare questi exploit. Contrariamente ad alcune notizie, qualsiasi impatto sulle prestazioni è legato al carico di lavoro e, per l’utente medio di un PC, non dovrebbe essere importante e sarà mitigato nel tempo.

Intel si impegna a seguire le best-practice industriali nella divulgazione responsabile di potenziali problemi di sicurezza e, per questo motivo, Intel e altre aziende avevano intenzione di parlare di questo problema la prossima settimana, quando gli aggiornamenti di software e firmware saranno disponibili. Intel si trova tuttavia costretta a pubblicare questo comunicato in seguito ai report inaccurati dei media.

AGGIORNAMENTO 1 | Intel ha rilasciato un tool per verificare se il vostro processore è affetto o meno dal problema. Lo strumento può essere scaricato da questo indirizzo. Basta eseguire Intel-SA-00086-GUI.exe presente nella cartella DiscoveryTool.GUI. Il fix per i PC e tablet Windows 10 è disponibile a questo indirizzo. È disponibile anche un tool non ufficiale, scaricabile a questo indirizzo, che può essere utilizzato per verificare se il processore è affetto o meno dalla vulnerabilità.

Bug sulle CPU, il fix rallenterà i dispositivi?

Il fix richiede una riprogettazione del sistema operativo e, di conseguenza, ridurrà le prestazioni generali dei dispositivi. Le informazioni relative al bug non verranno rivelate fino a quando il fix non sarà disponibile.

Una falla nei processori permette, ad alcuni programmi maligni, di accedere alle aree destinate alla memoria del kernel, ovvero quell’area ad uso esclusivo del sistema operativo. I kernel dispone di privilegi molto elevati perché deve leggere e scrivere file e istruzioni. Se l’hardware delle CPU non è in grado di gestire questi permessi, il bug permette di accedere a quest’area di memoria. Il grosso problema è rappresentato dal fatto che basta un semplice file JavaScript per accedere a quest’area di memoria.

Per risolvere il bug, gli sviluppatori devono separare la Kernel Memory da quella usata dagli utenti grazie al Kernel Page Table Isolation. Questo potrebbe rallentare le prestazioni dei dispositivi. Secondo gli esperti, ci sarà un calo compreso tra il 5 % e il 30 % in termini di prestazioni.

Le patch verranno rilasciate presto per Windows e Linux; si attendono i tempi di Apple per risolvere il problema anche in macOS. Cosa ne pensate di questo problema? Installerete o meno il fix? Fateci sapere cosa ne pensate nei commenti.

Articolo di Windows Blog Italia